Para muchos expertos en TI, Wireshark es la herramienta de referencia para el análisis de paquetes de red. El software de código abierto le permite examinar de cerca los datos recopilados y determinar la raíz del problema con mayor precisión. Además, Wireshark funciona en tiempo real y utiliza códigos de colores para mostrar los paquetes capturados, entre otros ingeniosos mecanismos.

En este tutorial, explicaremos cómo capturar, leer y filtrar paquetes usando Wireshark. A continuación, encontrará instrucciones paso a paso y desgloses de las funciones básicas de análisis de red. Una vez que domine estos pasos fundamentales, podrá inspeccionar el flujo de tráfico de su red y solucionar problemas con más eficiencia.

Análisis de paquetes

Una vez que se capturan los paquetes, Wireshark los organiza en un panel de lista de paquetes detallado que es increíblemente fácil de leer. Si desea acceder a la información relativa a un solo paquete, todo lo que tiene que hacer es ubicarlo en la lista y hacer clic en. También puede expandir aún más el árbol para acceder a los detalles de cada protocolo contenido en el paquete.

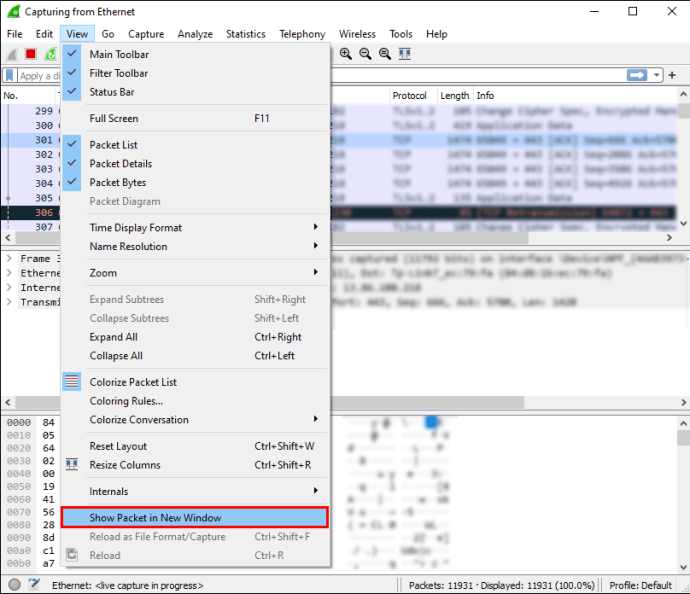

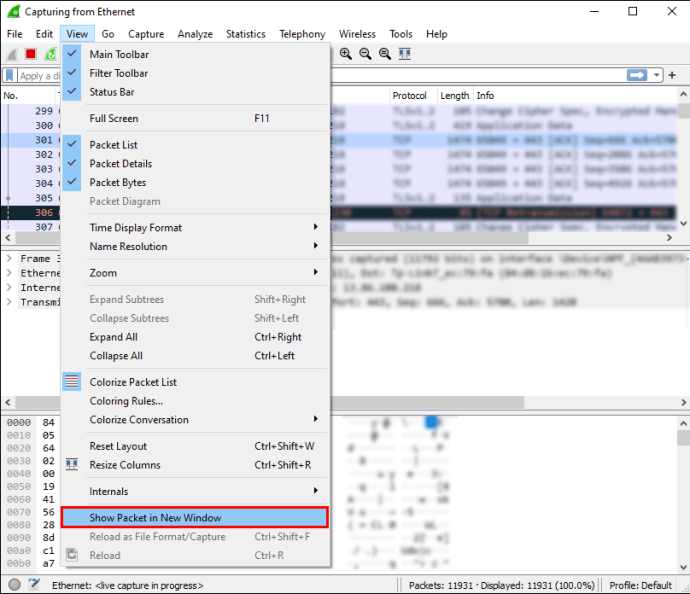

Para obtener una descripción general más completa, puede mostrar cada paquete capturado en una ventana separada. Así es cómo:

- Seleccione el paquete de la lista con el cursor, luego haga clic derecho.

- Abra la pestaña "Ver" de la barra de herramientas de arriba.

- Seleccione "Mostrar paquete en una ventana nueva" en el menú desplegable.

Nota: es mucho más fácil comparar los paquetes capturados si los muestra en ventanas separadas.

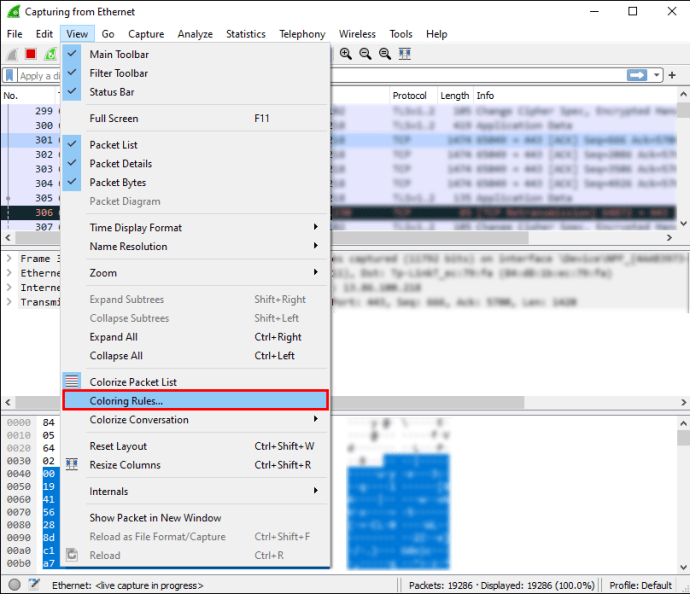

Como se mencionó, Wireshark usa un sistema de codificación de colores para la visualización de datos. Cada paquete está marcado con un color diferente que representa diferentes tipos de tráfico. Por ejemplo, el tráfico TCP generalmente se resalta en azul, mientras que el negro se usa para indicar paquetes que contienen errores.

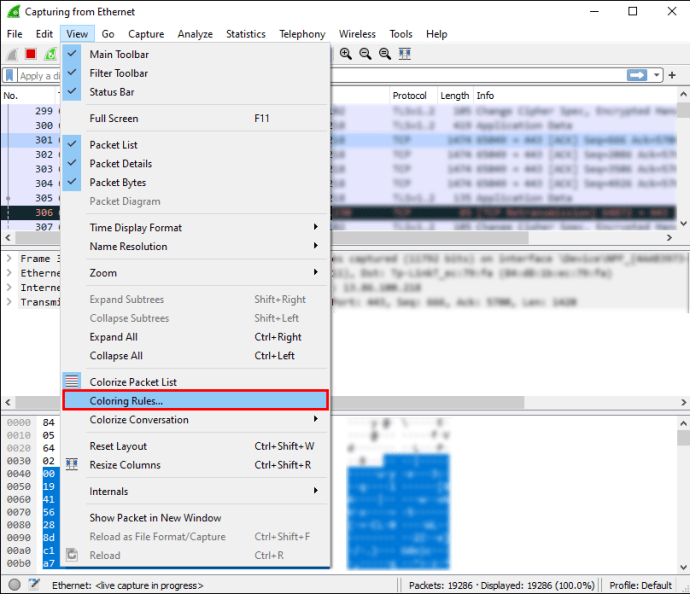

Por supuesto, no es necesario que memorice el significado de cada color. En su lugar, puede verificar en el lugar:

- Haga clic con el botón derecho en el paquete que desea examinar.

- Seleccione la pestaña "Ver" de la barra de herramientas en la parte superior de la pantalla.

- Elija "Reglas para colorear" en el panel desplegable.

Verás la opción de personalizar la coloración a tu gusto. Sin embargo, si solo desea cambiar las reglas de coloración temporalmente, siga estos pasos:

- Haga clic derecho en el paquete en el panel de la lista de paquetes.

- En la lista de opciones, seleccione "Colorear con filtro".

- Elige el color con el que quieres etiquetarlo.

Número

El panel de la lista de paquetes le mostrará el número exacto de bits de datos capturados. Dado que los paquetes están organizados en varias columnas, es bastante fácil de interpretar. Las categorías predeterminadas son:

- No. (Número): como se mencionó, puede encontrar el número exacto de paquetes capturados en esta columna. Los dígitos seguirán siendo los mismos incluso después de filtrar los datos.

- Hora: como habrás adivinado, aquí se muestra la marca de tiempo del paquete.

- Fuente: Muestra dónde se originó el paquete.

- Destino: Muestra el lugar donde se guardará el paquete.

- Protocolo: muestra el nombre del protocolo, normalmente en una abreviatura.

- Longitud: muestra la cantidad de bytes contenidos en el paquete capturado.

- Información: la columna incluye cualquier información adicional sobre un paquete en particular.

Hora

A medida que Wireshark analiza el tráfico de la red, cada paquete capturado tiene una marca de tiempo. Las marcas de tiempo se incluyen en el panel de la lista de paquetes y están disponibles para una inspección posterior.

Wireshark no crea las marcas de tiempo en sí. En cambio, la herramienta del analizador los obtiene de la biblioteca Npcap. Sin embargo, la fuente de la marca de tiempo es en realidad el kernel. Es por eso que la precisión de la marca de tiempo puede variar de un archivo a otro.

Puede elegir el formato en el que se mostrarán las marcas de tiempo en la lista de paquetes. Además, puede establecer la precisión preferida o el número de posiciones decimales que se muestran. Además de la configuración de precisión predeterminada, también hay:

- Segundos

- Décimas de segundo

- Centésimas de segundo

- Milisegundos

- Microsegundos

- Nanosegundos

Fuente

Como sugiere el nombre, la fuente del paquete es el lugar de origen. Si desea obtener el código fuente de un repositorio de Wireshark, puede descargarlo utilizando un cliente Git. Sin embargo, el método requiere que tengas una cuenta de GitLab. Es posible hacerlo sin uno, pero es mejor registrarse por si acaso.

Una vez que haya registrado una cuenta, siga estos pasos:

- Asegúrese de que Git sea funcional usando este comando: "

$ git -–version.”

- Vuelva a verificar si su dirección de correo electrónico y nombre de usuario están configurados.

- A continuación, haga un clon de la fuente de Workshark. Utilizar el "

$ git clone -o upstream [correo electrónico protegido]: Wireshark / Wireshark.git”SSH URL para realizar la copia. - Si no tiene una cuenta de GitLab, pruebe la URL HTTPS: "

$ git clone -o upstream //gitlab.com/wireshark/wireshark.git.”

Todas las fuentes se copiarán posteriormente en su dispositivo. Tenga en cuenta que la clonación puede llevar un tiempo, especialmente si tiene una conexión de red lenta.

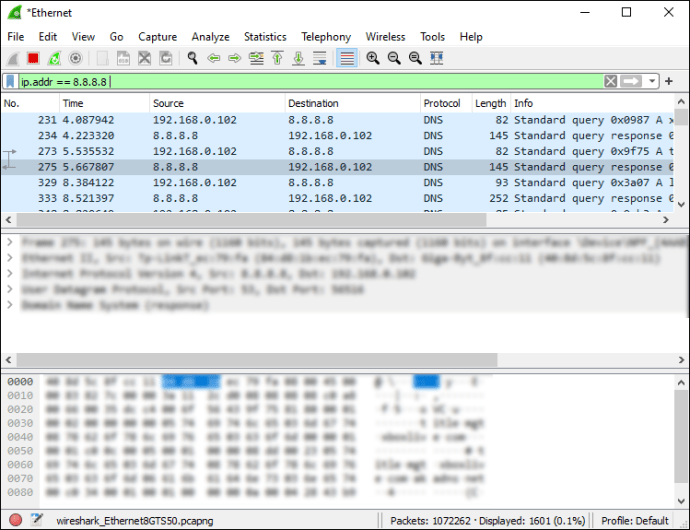

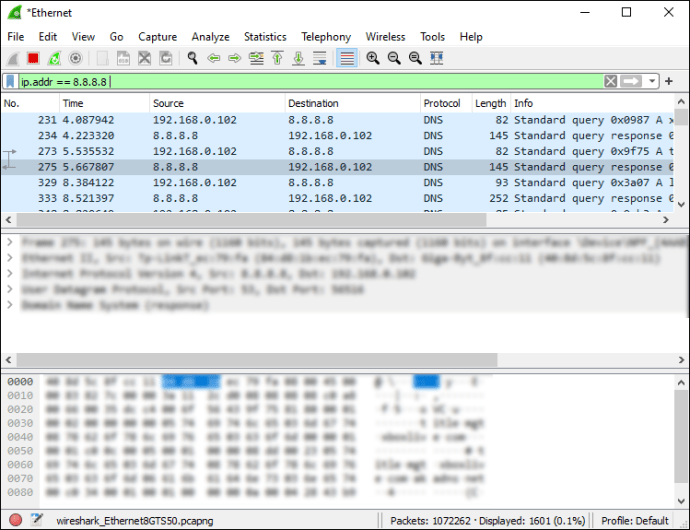

Destino

Si desea conocer la dirección IP del destino de un paquete en particular, puede usar el filtro de pantalla para ubicarlo. Así es cómo:

- Ingresar "

ip.addr == 8.8.8.8"En la" Caja de filtro "de Wireshark. Luego, haga clic en "Entrar".

- El panel de la lista de paquetes se reconfigurará solo para mostrar el destino del paquete. Busque la dirección IP que le interesa desplazándose por la lista.

- Una vez que haya terminado, seleccione "Borrar" en la barra de herramientas para reconfigurar el panel de la lista de paquetes.

Protocolo

Un protocolo es una pauta que determina la transmisión de datos entre diferentes dispositivos que están conectados a la misma red. Cada paquete de Wireshark contiene un protocolo y puede activarlo utilizando el filtro de visualización. Así es cómo:

- En la parte superior de la ventana de Wireshark, haga clic en el cuadro de diálogo "Filtro".

- Ingrese el nombre del protocolo que desea examinar. Normalmente, los títulos de los protocolos se escriben en minúsculas.

- Haga clic en "Entrar" o "Aplicar" para habilitar el filtro de visualización.

Longitud

La longitud de un paquete de Wireshark está determinada por la cantidad de bytes capturados en ese fragmento de red en particular. Ese número generalmente se corresponde con el número de bytes de datos sin procesar enumerados en la parte inferior de la ventana de Wireshark.

Si desea examinar la distribución de longitudes, abra la ventana "Packet Lengths". Toda la información se divide en las siguientes columnas:

- Longitudes de paquetes

- Contar

- Promedio

- Valor mínimo / valor máximo

- Calificar

- Por ciento

- Tasa de ráfaga

- Inicio en ráfaga

Información

Si hay anomalías o elementos similares dentro de un paquete capturado en particular, Wireshark lo notará. Luego, la información se mostrará en el panel de la lista de paquetes para un examen más detallado. De esa manera, tendrá una imagen clara del comportamiento atípico de la red, lo que dará como resultado reacciones más rápidas.

Preguntas frecuentes adicionales

¿Cómo puedo filtrar los datos del paquete?

El filtrado es una función eficaz que le permite examinar los detalles de una secuencia de datos en particular. Hay dos tipos de filtros de Wireshark: captura y visualización. Los filtros de captura están ahí para restringir la captura de paquetes para adaptarse a demandas específicas. En otras palabras, puede examinar diferentes tipos de tráfico aplicando un filtro de captura. Como sugiere el nombre, los filtros de visualización le permiten concentrarse en un elemento particular del paquete, desde la longitud del paquete hasta el protocolo.

Aplicar un filtro es un proceso bastante sencillo. Puede escribir el título del filtro en el cuadro de diálogo en la parte superior de la ventana de Wireshark. Además, el software normalmente completará automáticamente el nombre del filtro.

Alternativamente, si desea revisar los filtros predeterminados de Wireshark, haga lo siguiente:

1. Abra la pestaña "Analizar" en la barra de herramientas en la parte superior de la ventana de Wireshark.

2. En la lista desplegable, seleccione "Filtro de visualización".

3. Examine la lista y haga clic en el que desea aplicar.

Finalmente, aquí hay algunos filtros Wireshark comunes que pueden resultar útiles:

• Para ver solo la dirección IP de origen y destino, utilice: "ip.src == dirección IP e ip.dst == dirección IP”

• Para ver solo el tráfico SMTP, escriba: "tcp.port eq 25”

• Para capturar todo el tráfico de la subred, aplique: "neto 192.168.0.0/24”

• Para capturar todo menos el tráfico ARP y DNS, use: "puerto no 53 y no arp”

¿Cómo capturo los datos del paquete en Wireshark?

Una vez que haya descargado Wireshark en su dispositivo, puede comenzar a monitorear su conexión de red. Para capturar paquetes de datos para un análisis completo, esto es lo que debe hacer:

1. Inicie Wireshark. Verá una lista de redes disponibles, así que haga clic en la que desea examinar. También puede aplicar un filtro de captura si desea identificar el tipo de tráfico.

2. Si desea inspeccionar varias redes, use el control "shift + clic izquierdo".

3. A continuación, haga clic en el icono de aleta de tiburón del extremo izquierdo en la barra de herramientas de arriba.

4. También puede iniciar la captura haciendo clic en la pestaña "Capturar" y seleccionando "Iniciar" en la lista desplegable.

5. Otra forma de hacerlo es usando la combinación de teclas "Control - E".

A medida que el software captura los datos, los verá aparecer en el panel de la lista de paquetes en tiempo real.

Byte de tiburón

Si bien Wireshark es un analizador de redes muy avanzado, es sorprendentemente fácil de interpretar. El panel de la lista de paquetes es extremadamente completo y está bien organizado. Toda la información se distribuye en siete colores diferentes y se marca con códigos de colores claros.

Además, el software de código abierto viene con una gran cantidad de filtros de fácil aplicación que facilitan el monitoreo. Al habilitar un filtro de captura, puede identificar qué tipo de tráfico desea que Wireshark analice. Y una vez que se capturan los datos, puede aplicar varios filtros de visualización para búsquedas específicas. Considerándolo todo, es un mecanismo muy eficiente que no es demasiado difícil de dominar.

¿Utiliza Wireshark para el análisis de redes? ¿Qué opinas de la función de filtración? Háganos saber en los comentarios a continuación si hay una función de análisis de paquetes útil que omitimos.